El Reglamento General de Protección de Datos (GDPR), de obligado cumplimiento a partir de mayo de 2018, va a suponer un cambio significativo respecto a la anterior normativa sobre la protección de datos personales. Este nuevo reglamento, sustituye la directiva de 1995, desarrollada en nuestra LOPD.

Aprobado el pasado 26 de abril de 2016 por el parlamento europeo, Este nuevo reglamento supone la derogación de la directiva vigente hasta ahora, la Directiva 95/46/CE (Reglamento general de protección de datos).

El régimen sancionador de este reglamento contempla multas de hasta el 4% de la facturación global de las empresas en caso de infracción, con un límite máximo de 20 millones de € un dato que puede ser determinante a la hora de que las empresas velen por el adecuado cumplimiento.

Entre otros aspectos, supone una mayor claridad y concreción de responsabilidades de quien tiene y hace uso de estos datos. El impacto en el aspecto de la ciberseguridad es uno de los elementos que más destacan en el GDPR. Así se abren nuevas posibilidades para un avance en la ciberseguridad de toda la infraestructura tecnológica.

Como figura nueva, se establece un nuevo principio de responsabilidad creando controladores de la información. Éstos van a ser los responsables de todos los datos tratados y por tanto el principal identificado en todo el proceso de datos.

Asimismo, el reglamento incorpora nuevas características a las de los reglamentos anteriores como la obligada transparencia del proceso de toma de datos, la limitación clara del propósito de estos, el almacenamiento de los datos, que ahora juega un papel preponderante dado que siempre debe estar accesibles y ser capaces de identificarse individualmente.

Ahora la privacidad juega un papel primordial en todo el diseño de cualquier aplicación, campaña o proceso. La llamada Evaluación del impacto de la privacidad (PIA), está pensada para poder identificar y reducir cualquier riesgo de incumplimiento en este tratamiento de datos.

Nuevas medidas y requisitos

Ahora, son obligatorias la asunción de medidas que garanticen el cumplimento del GDPR. entre estas destacamos la obligatoriedad de realizar Evaluaciones obligatorias del impacto de la privacidad (EIPD), hacer Auditorías revisables y Revisiones de las políticas. También se deben mantener una serie de registros de actividad permanente de cualquier acceso o modificación y en caso de ser necesario, nombrar a un responsable de protección de la información (DPO).

Asimismo, se recoge el derecho al “olvido”, mediante un mecanismo clara para la rectificación o supresión de datos personales, la necesidad de “consentimiento claro y afirmativo” de la persona cuyos datos personales son tratados.

Otro aspecto relevante es la llamada “portabilidad”, o el derecho a trasladar los datos a otro proveedor de servicios.

Entre los aspectos que conciernen más directamente a la ciberseguridad, se regula al fin la información en caso de vulneración, exfiltración o acceso indeseado a nuestros datos. De este modo, se contempla el derecho a ser informado si los datos personales han sido accedidos de forma ilegal.

Todo ello se apunta con la indicación expresa de que se emplee un lenguaje claro y comprensible sobre las cláusulas de privacidad a la hora de realizar el consentimiento.

Obligando al cifrado de datos

Uno de los aspectos más destacados en lo que se refiere a la ciberseguridad es el de la obligatoriedad de cifrar los datos. Con ello se trata de adecuar el riesgo de exposición de los datos a su naturaleza y obliga a una medida superior en la protección de estos.

El reglamento fija tres niveles de cifrado de los datos

(más…)

El proximo viernes 16 de septiembre, se hará la presentación oficial de mi libro «Internet Ahora», en la librería Café con Libro de Málaga, en la Plaza de la Merced a las 20:30.

El libro, ya se encutra disponible en varias plataformas y estamos trabajando para extenderlas en todas las posibles. Ahora mismo ya puede solicitarse en librerías, la propia editorial o a través del canal de Paypal directamente.

Desde este verano de 2018, la publicacion pasa a ser una obra de libre difusión, bajo licencia Creative Commons , no comercial y con atribucion del autor

Poco a poco se íra liberando el contenido en diversas publicaciones que se corresponderan a los diveros capítulo del libro (recordad que consta de 470 páginas). Una vez culmine el proceso de coversion, tambien estára disponible en epub, para dispositivos electrónicos.

Por supuesto, si te apatece el papel, puedes tener el libro en formato físico puedes adquierirlo. Lo he rebajado a precio de coste. Mas abajo tienes varios sitios donde adaquirirlo.

Con este título, he tratado de concretar el contenido de mi obra, fruto de varios años de investigación y que se ha servido del trabajo de mi tesis doctoral, corregida y revisada hasta convertirla en un libro de divulgación que pueda servirle que guía a un amplio espectro de posibles lectores.

Tras varios años de investigación, me percate que existía un vacío en el terreno de la interpretación de los acontecimientos que mueven la red, algo extraño en cierto sentido dada la importancia que Internet tiene en nuestro tiempo, como pivote económico y social. Así, sacando provecho de mi trayectoria profesional, tan vinculada a la red, he tratado de escribir de la forma más divulgativa posible una obra que explique los pormenores de cómo la red se ha formado y las tendencias dominantes en la red.

Ahora en oferta 10€ mas envío

Una de las cuestiones más reseñables de esta investigación ha sido encontrar una confrontación permanente entre sus agentes principales. Así la red se nos presenta como un territorio de disputa en la que los datos privados, las patentes y licencias y la propia legislación son instrumentos claramente identificables como herramientas para consolidar las diversas esferas de poder en internet. Por otra parte, el incremento en la vigilancia ciudadana y la proliferación de métodos de investigación y espionaje han supuesto un cambio completo a como la ciudadanía, los estados y las grandes empresas de la red encaran conceptos como la privacidad y las mismas libertades cívicas.

Internet es la nueva frontera de nuestro tiempo. Hactivismo, Ciberguerra, Redes ocultas, Bitcoins, Wikileaks, Whistleblowers Big Data,DRM, Troll de las patentes, Memes, Cifrado, son todos términos que han surgido hasta formar parte de nuestra cotidianidad y que hasta ahora no habían sido tratados en una síntesis rigurosa.

(más…)

La Asociación Nacional de Ciberseguridad y Peritos Informáticos Forenses ANCIPIF surge con el objetivo de promocionar esta actividad profesional.

En un mundo informático cada vez mas complejo, la necesidad de colectivos profesionales multidisciplinares es condición indispensable.

El avance de los delitos de carácter tecnológico hacen cada vez mas necesario el perfil de profesionales de la informática enfocados en los aspectos concretos de las técnicas forenses y la ciberseguridad.

El avance de los delitos de carácter tecnológico hacen cada vez mas necesario el perfil de profesionales de la informática enfocados en los aspectos concretos de las técnicas forenses y la ciberseguridad.

Con este fin nace ANCIPIF, bajo un espíritu de transparencia y colaboración entre sus asociados en todo el territorio español y de esfuerzo conjunto con todas las instituciones, estamentos y empresas que confluyen en el interés común de la mejora de las practicas de la informática forense. La asociación se ha fijado entre sus principales objetivos colaborar con las distintas Instituciones, Administraciones, Tribunales de Justicia, Despachos Jurídicos, Colegios Profesionales y cualquier otra entidad o persona que requiera el asesoramiento profesional de peritos informáticos forenses en la lucha frente al ciberdelito.

El equipo lo integran una serie de profesionales con un perfil técnico-jurídico altamente cualificado que permite la resolución favorable de los casos a los que se enfrenten. Para ello, se va a dotar a sus miembros de una serie de herramientas y procedimientos estandarizados y revisables.

Asimismo, se fija como una de sus premisas la formación de carácter superior de los profesionales que la componen, mediante la oferta de cursos relativos a los campos de actuación de ANCIPIF, bajo la premisa del eEstudio y análisis científico tecnológico-pericial del Ciberdelito.

¿Por que ANCIPIF?

Muchos profesionales de la practica forense informática o sectores afines se podrán preguntar el por qué de una asociación de este carácter. ANCIPIF nace con un espíritu de claridad y transparencia y un marcado sentido de comunidad. Así, el lanzamiento de esta asociación pretende traer luz en un sector en el que no se ha avanzado en aspectos concretos para establecer un parametraje estandarizado y uniforme en sus pautas de actuación así como en las formas en las que una comunidad de profesionales de este tipo han de relacionarse.

La necesidad de equipos multidisciplinarios, en constante actualización y comunicación apuntan a que se debe contar con instrumentos de apoyo y asistencia para cualquier profesional de los ámbitos de la ciberseguridad.

ANCIPIF aspira a ser el cauce que canalice a todos los profesionales del sector mediante el establecimiento de un colectivo profesional unificado.

Con la nueva redacción y puesta en funcionamiento del reciente reglamento de protección de datos, aprobado el pasado 26 de abril de 2016 por el parlamento europeo, que supone la derogación de la directiva vigente hasta ahora, la Directiva 95/46/CE (Reglamento general de protección de datos) se abren nuevas posiblidades para un avance en la ciberseguridad de toda la infraestructura tecnológica.

El impacto de esta medida tanto para la ciudadanía como su implicación para los profesionales de la seguridad informática es algo sujeto a análisis estos días.

Con este reglamento, se sustituye la directiva de 1995, desarrollada en nuestra LOPD, y cuya entrada en vigor tiene una moratoria de dos años.

Entre sus cambios más notables, destacamos que al tratarse de un reglamento y no una directiva su entrada en vigor será directamente aplicable en los estados miembros y en la legislación nacional de cada país. También fija una serie de estándares en lo que respecta a la forma de intercambiar este tipo de contenidos, lo que facilitará el intercambio de ficheros a escala europea.

En lo que respecta a la reglamentación de protección de datos, se incluyen disposiciones respecto al conocido como el derecho al “olvido”, ahora parte de los conocidos como derechos ARCO (Acceso, rectificación, cancelación y oposición), la obligación de un “consentimiento claro y afirmativo” por parte de la persona que cede sus datos personales, la posibilidad de que estos datos sean “portables”, es decir que se puedan trasladar estos datos a otro proveedor de servicios; el derecho a ser informado si los datos personales han sido vulnerados de alguna forma. También obliga a que las cláusulas de privacidad sean redactadas e un lenguaje claro y comprensible y contempla multas que llegan hasta el 4% de la facturación global de las empresas, caso de infracción en la gestión de estos derechos.

Como vemos, con ello se concretan muchas de las cuestiones y polémicas que han sido noticia en tiempos recientes en lo concerniente a los datos personales y se sistematiza en todo el entorno europeo un contexto legal más homogéneo, especialmente dentro de una UE cada vez más interrelacionada y con empresas que operan en todo su ámbito. Los países tendrán un plazo de dos años para trasladar los cambios de la directiva a la legislación nacional, lo que significa que contamos con un periodo de adecuación cuyo plazo conocemos.

En lo que respecta a los profesionales de la ciberseguridad, la necesidad de un sistema de seguridad de la información, todavía no concretado pero que se espera que vaya en consonancia con estándares reconocidos como el Esquema Nacional de Seguridad (ENS), en lo que respecta al sector público y estándares como el ISO 27001 y siguientes en lo que respecta a certificación privada, será una de las grandes novedades del nuevo reglamento. Para los profesionales de la seguridad, esta es una gran oportunidad para poder comenzar a extender sistemas de gestión de la seguridad de la información a una mayor escala, lo que redundará en unas infraestructuras empresariales con mayores garantías.

Una de las cuestiones más polémicas que viene de la mano del reglamento es la del registro europeo de datos de los pasajeros de transporte aéreo (PNR), dado que permite un amplio rango de intervención, bajo el punto de partida inicial de un control en prevención de entrada de elementos potencialmente terroristas en territorio europeo. Este registro, ha sido cuestionado en sucesivas ocasiones ante las posibilidades de auditoría ciudadana indiscriminada que puede permitir un espionaje fuera de garantías por parte de los gestores del PNR.

Para saber más:

El 9 de febrero asistí como ponente en las tituladas «La Ciberseguridad como Instrumento de Mejora del Negocio en la Pyme.Soluciones Prácticas«, organizadas por ETICOM en la CEM de Málaga. En esta explicaba mi visión sobre las grandes amenazas que tiene hoy en día la red para las PYMES conectadas a la nube y una serie de consejos para asegurar la conexión y los procesos críticos. Las jornadas eran eminentemente divulgativas y así que el perfil de los datos expuesto tenían un carácter mas didáctico.

———-

La ciberseguridad como activo indispensable en el nuevo escenario de conectividad permanente

A la hora de afrontar nuestra seguridad en la empresa nos encontramos con tres escenarios:

- La captación de datos privados por parte de grandes de Internet

- El espionaje masivo ciudadano

- El acceso de delincuentes en la red

Estos tres escenarios, comparten una pauta común, la captación de datos personales y un método en muchos casos bastante parecido.

En el primero caso, al Auge del Big Data y las redes sociales junto con los productos «gratuitos» y los asistentes de usuarios no han hecho mas que incrementar el nivel de exposición y dependencia tecnológica. A ello hay que agregar que las cuatro primeras compañías en capitalización mundial, que también se corresponden a las cuatro grandes de Internet Alphabet (el conglomerado empresarial de Google), Apple, Microsoft y Facebook, son entidades de derecho radicadas en suelo estadounidenses y sujetas al derecho correspondientes a sus estados en los que tienen sede; por lo tanto todos los datos es´tan sujeutos a la legislación y colaboración necesaria con EEUU.

Mas adelante, se explica cómo Internet es un territorio de disputa. nada que ver con el escenario idílico que nos plantea Mc Luhan en su «aldea Global». la realidad de Internet es mas parecido en todo caso a un Chicago de los años 20.

En cualquier caso, el espionaje estatal conseguiría un repunte desde los atentados del 11S en Nueva York. Desde entonces a redes ya conocidas como Echelon, se le agregarían la Patriot Act y la Homeland Security Act, de 2003, que vendrían a dibujar un panorama oscuro de auditoria global, masiva e indiscriminada. Así la recogida de datos biométricos, patrones de navegación en Internet o las conexiones de datos se extenderán a toda la ciudadanía. El ejemplo mas reciente del acuerdo denominado Privacy Shield, El reemplazo del anterior y a todas luces ilegal Safe Harbor, significará la cesión de datos personales entre la UE y los EEUU, esta vez con el visto bueno del europarlamento.

La tercera fuente en la adquisición de datos personales es la que proviene de los ciberdelincuentes propiamente dichos. Mas específicamente los que buscan hacer negocio ilegal y acceder a nuestros datos para practicas delictivas. En este sentido, vemos cómo la capacidad de obtener información personal así como de explotar vulnerabilidades y el empleo de herramientas que convierten todo el proceso en una serie de pasos muy procedimentales y relativamente sencillos han conseguido que se llegue a una expansión en el ciberdelito.

Tomando Medidas

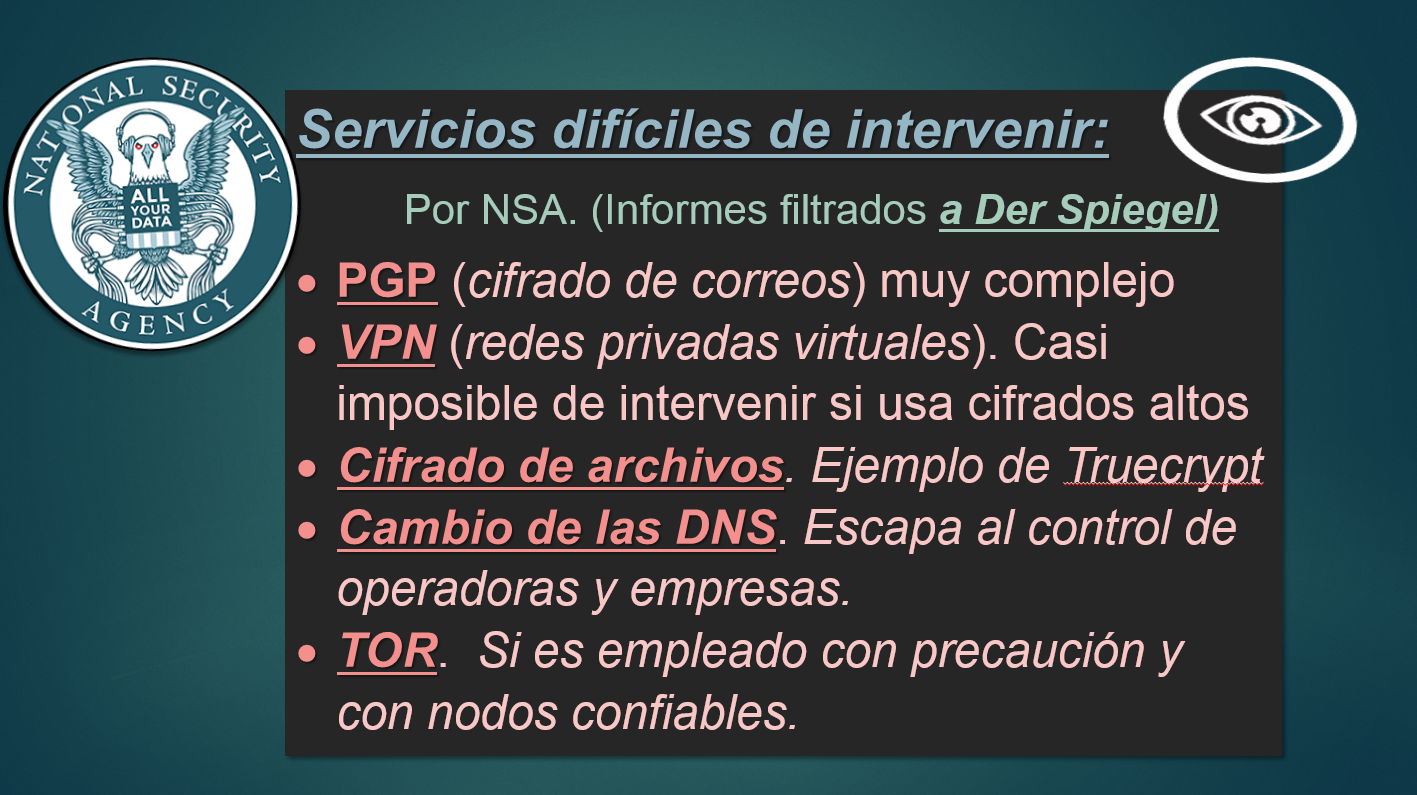

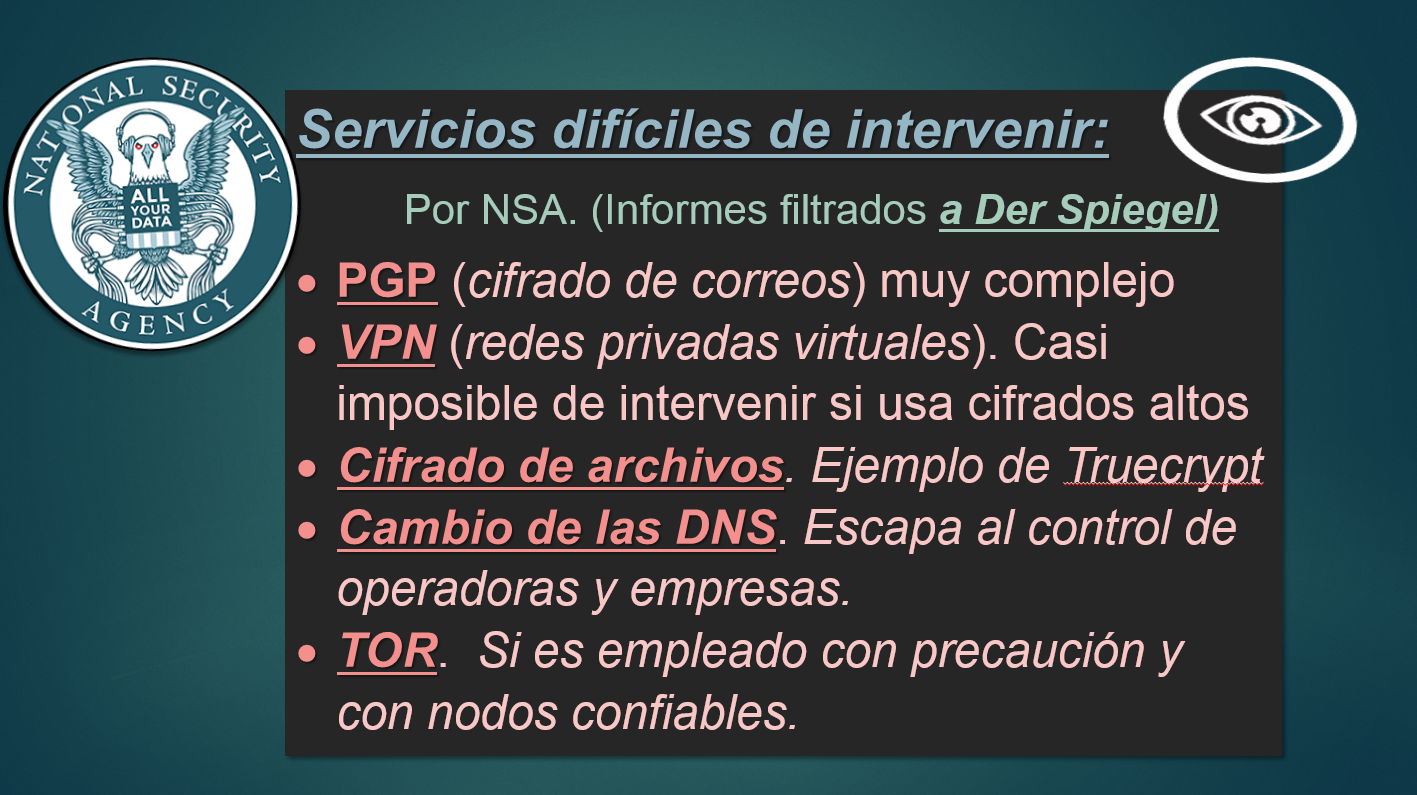

Con este escenario de las tres fuentes de adquisición y explotación de nuestros datos, pasamos a la pregunta de co¡ómo asegurar nuestra conexión, nuestra vida en la nube. Por suerte y teniendo en cuenta que estos tres grupos comparten e cierto sentido métodos, podemos acudir a las filtraciones de la NSA para saber con cierto rango de certeza qué cuestiones nos permiten afianzar nuestra privacidad.

La propia NSA nos sirve de fuente para conocer los servicios mas seguros

Las sucesivas filmaciones y especialmente las llevadas a acabo por E. Snowden, nos han permitido poder determinar que métodos poder emplear con relativa seguridad para salvaguardar nuestra privacidad. Tomamos nota, por tanto de cuales son las cuestiones sobre las que mas dificultades tiene el colectivo de espionaje mas sofisticado para conseguir con una mayor certeza ir asegurando nuestra privacidad.

Hacia la mitad de la exposición, entramos en los casos practico para afianzar nuestros parámetros de conexión en la red y las maneras mas básicas de bastionado. Junto con ello hacemos una descripción de los sistemas de gestión de la Seguridad para empresa mas recocidos actualmente, así como la legislación mas básica de referencia.

¿he sido compormetido?

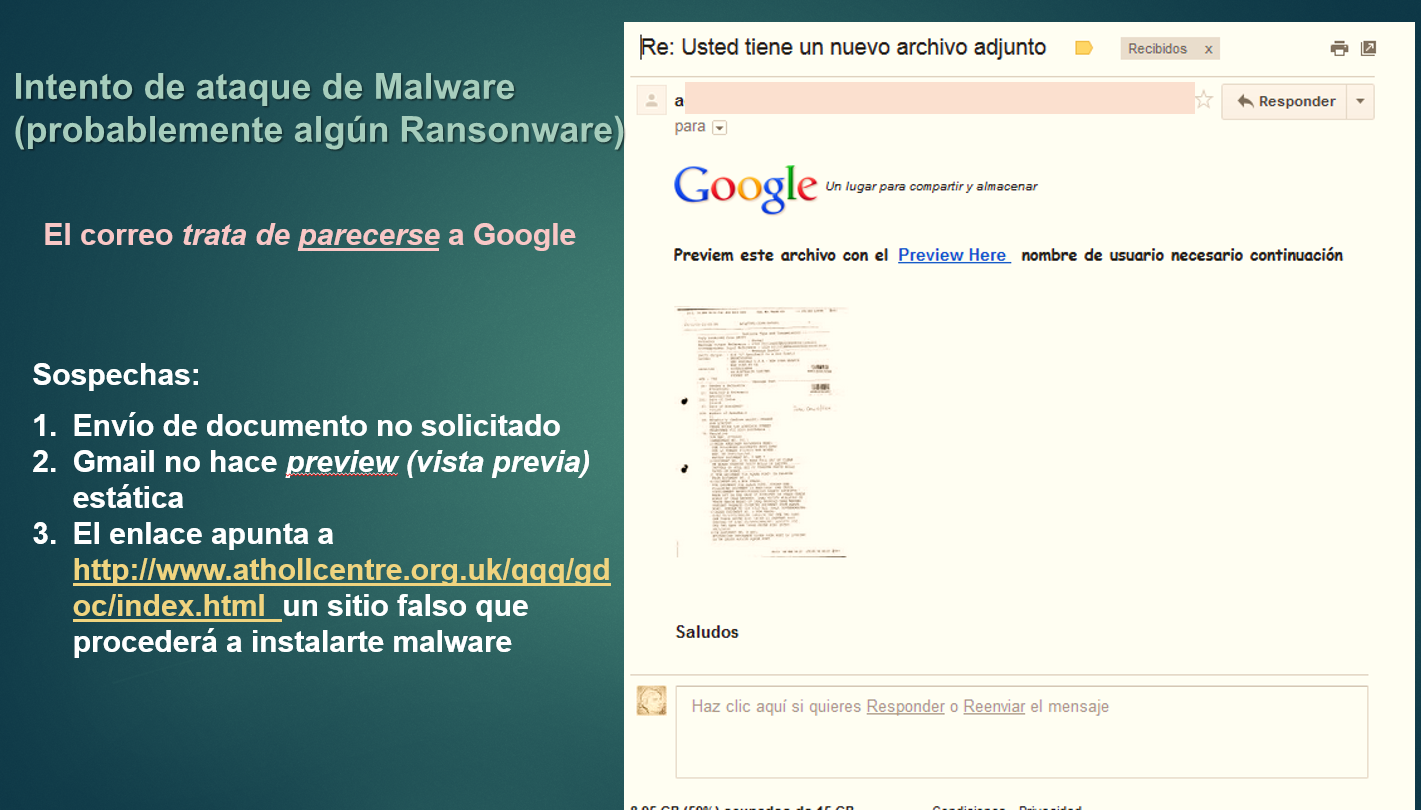

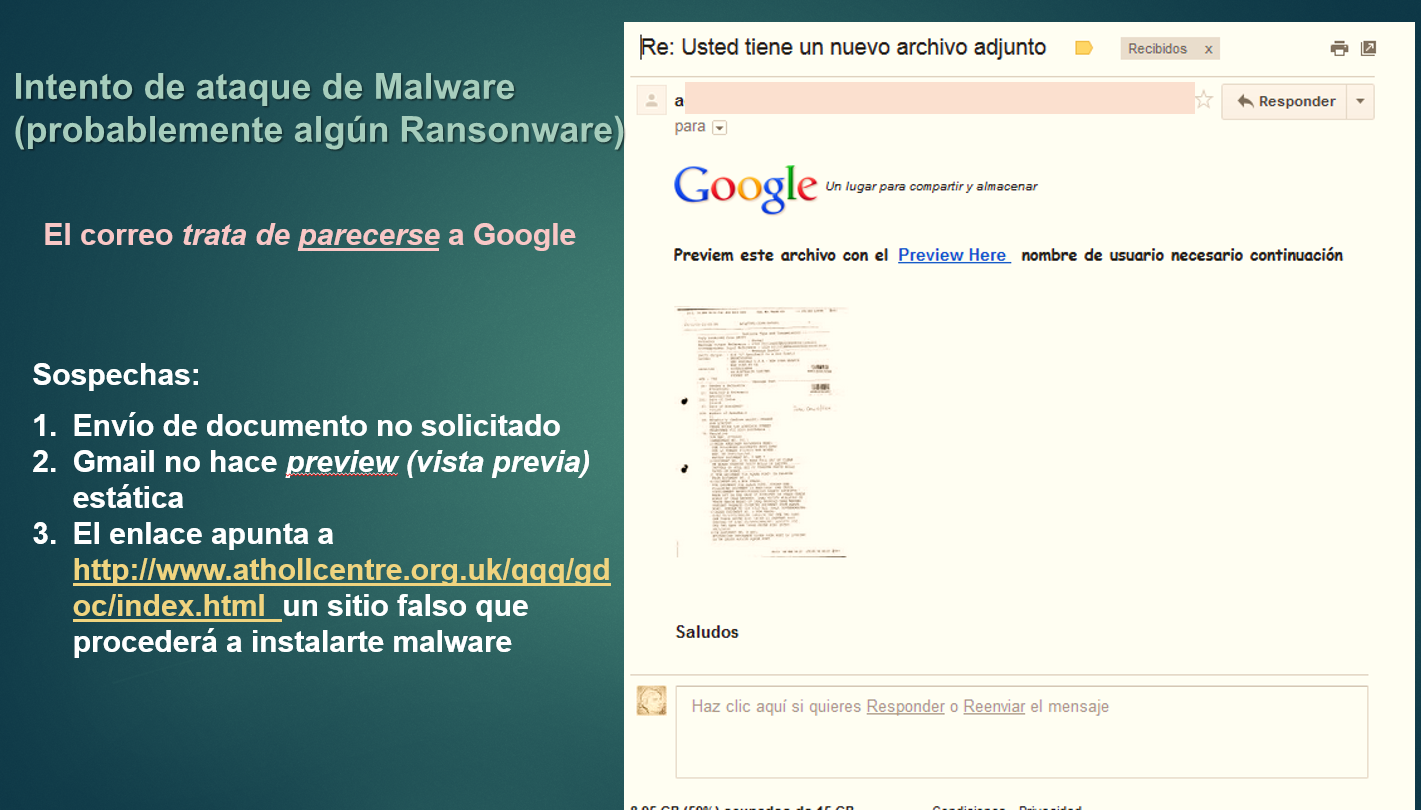

A lo largo de la exposición tratamos varios tipos de ataque y algunos métodos de precaución básica

Los intentos de Phising todavía pueden ser detectados con cierto sentido común y precaución

Tras desgranar los consejos de seguridad, entre los que hacemos especial hincapié en la importancia de las copias de seguridad, el cifrado de datos y conexiones y la prevención frente a ataques e incidencias de seguridad, cerramos nuestra charla con una serie de enlaces de referencia para ir ampliando nuestra base de conocimientos.

Aunque la presentación no detalla los temas tratados si que puede servir de referencia y refresco para los asistenes.

Puedes descargarte la ponencia en formato pfd en el siguiente enlace:

Ponencia de Ciberseguridad

ARTÍCULO EN REDACCIÓN….